ライターの内藤です。サーバの管理もしていますが、もちろん普通のインターネットユーザでもあります。

ご周知の通り、4月初旬にOpenSSLの致命的なバグが発見され、XPの公式サポート終了と相まって、Webに携わる人たちは今もなお対応に追われているのではないでしょうか。

エンジニアだけでなく、一般インターネットユーザにも影響を及ぼす今回のバグ。だいぶ落ち着きを取り戻してきたと思ったら、19日に国内では初めてこのバグの影響による個人情報流出の可能性が発見されてしまいました。

参考:暗号化ソフト狙った攻撃で個人情報流出か NHKニュース

http://www3.nhk.or.jp/news/html/20140419/k10013867171000.html

今回の騒動に乗じたフィッシング詐欺の可能性もあり、また、日本国内ではIT系メディア以外での告知が遅れたため、今更ではありますがおさらいしておきたいと思います。

Heartbleedバグって何?

- インターネット上の「暗号化」に使われているOpenSSLというソフトウェアが2年間もの間壊れていたことがわかりました。

- ちなみに、このソフトウェアは便利なので、FacebookだとかYouTubeだとか、あちこちのウェブサイトで使われていました。

- したがって、他の人の入力したIDとかパスワードとかクレカ番号とかを、悪い人が見ることができてしまいます。

出典:OpenSSLの脆弱性で想定されるリスク

ちょっと分かりづらいかもしれませんので、もっとかみ砕いた有名なツイートを引用してみます。

IT系じゃないけどちょっとネット系の記事は見てたりする友人に「Heartbleedがどれくらいやばいか」って聞かれたから、「ATMとクレカの暗証番号をでかでかと印刷したTシャツで渋谷歩いてるくらいやばい」って言ったら伝わった

出典:2014, 4月 10 Yoshifumi YAMAGUCHI

と、こういうわけで、私もパスワード変更をするために各サービスに殺到しようとしたり、自分のサーバをどうにかしようかと思ったりしましたが、即日作られたまとめ記事に助けられつつ落ち着いてバグに対処することができました。

まだ対処をしていない方もいると思うので、実際に何をしたらよいのか、是非チェックしてみてください。対応済みの方は、振り返りにご利用ください

何をしたらよいのかの診断チャート

- インターネットを使っている全員がやっておくべきこと

- ネットショップを運営したり、自分のホームページを持っている方がやっておくべきこと

- 企業のWeb担当の方・Webサイトを作っている方がやっておくべきこと

- 最後に

インターネットを使っている全員がやっておくべきこと

まずは慌てないことが大切です。パスワードの再設定などが必要になる場合がありますが、バグの修正が終わっていないサービスでパスワード変更しても意味がありません。

- 利用しているプロバイダ・Webサービス(オンラインショップやSNSなど)からバグに関する情報を待ちましょう

- パスワード変更依頼やパスワード変更推奨のお知らせやメールを見たら、手順に従ってパスワードを変更してください

- 念のため、クレジットカードなどに不審な利用がないかもチェックしてください

- Chromeを利用している方は、証明書の失効確認を有効にするため下記もご確認ください

■ChromeでSSL証明書失効確認を有効にする

見落とさないようにしたいのがメールパスワードです。プロバイダのメールをご利用の方は、プロバイダからのお知らせを必ず確認しましょう。

ブラウザ拡張機能をインストール

拡張機能をインストールすることによって、閲覧中のサイトが影響を受けているかどうかが視覚的に分かります。

- Chrome

■Chromebleedhttps://chrome.google.com/webstore/detail/chromebleed/eeoekjnjgppnaegdjbcafdggilajhpic

- FireFox

■Heartbleedhttps://addons.mozilla.org/en-US/firefox/addon/heartbleed/

- IE

今のところBHO(Browser Helper Object)はありません。下記から手動で影響があるかどうかを確かめる方法があります。

■Heartbleed test

Heartbleedに関する行政からの告知

■OpenSSL の脆弱性に対する、ウェブサイト利用者(一般ユーザ)の対応について:IPA 独立行政法人 情報処理推進機構

http://www.ipa.go.jp/security/ciadr/vul/20140416-openssl_webuser.html

主に一般のインターネットユーザの方向け。対処方法が表と文章でシンプルにまとまっていますので、ご一読をおすすめします。

■警察庁セキュリティポータルサイト@police

http://www.npa.go.jp/cyberpolice/detect/

サーバを管理している方向け。Heartbleedバグを標的としたアクセスが増加しているのですみやかにアップデートを行いましょう、という趣旨のPDFが公開されています。

Heartbleedに影響されないサービス

Microsoftのサービスでは安全性が確認されています。オンライン英会話などでよく利用されているSkypeは、Microsoftの傘下に入っているため影響されません。

- Microsoft Azure

- Office 365

- Yammer

- Skype

現時点でパスワードを変えた方がよいと思われる主なサービス

大手サイトは対処済みのところが多いというニュースも流れていますが、念のため。

- Gmail

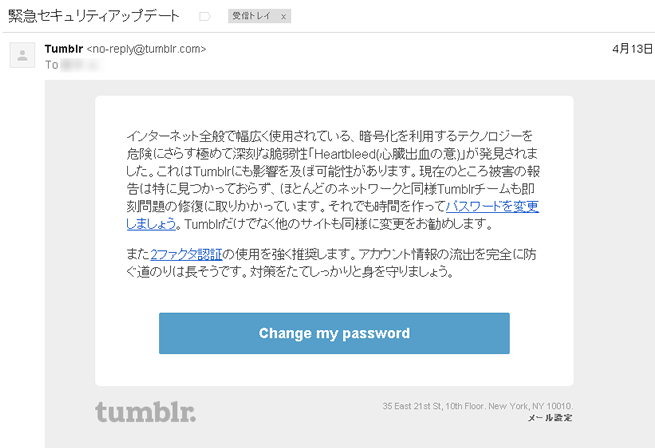

- Tumblr

- 米Yahoo

- Dropbox

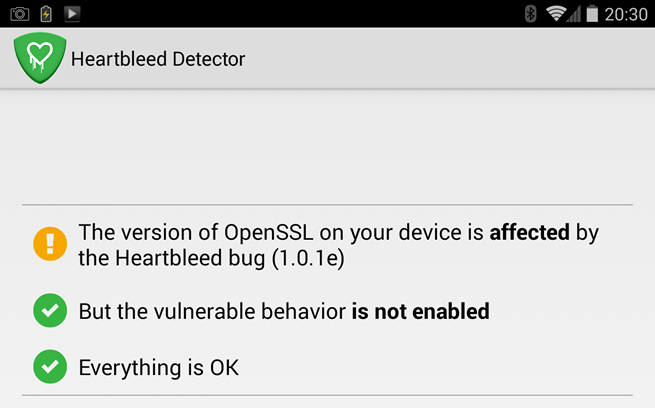

Android端末を利用している方

Android上で動くブラウザに罠をしかけられてしまう可能性がありますので、念のため下記のツールでチェックをした方がよいかもしれません。

■Heartbleed セキュリティー スキャナー フリー

https://play.google.com/store/apps/details?id=com.lookout.heartbleeddetector

■Android 4.1.1と4.2.2搭載端末の一部にHeartbleedの影響を受ける可能性があると判明 – GIGAZINE

http://gigazine.net/news/20140415-heartbleed/

Heartbleedを利用したフィッシング詐欺

今回のバグは広範囲に影響があり、一般ユーザもその対象となっているため、この機に乗じたフィッシングメールが来る可能性が大きいです。身に覚えのない注文確認メールやパスワード変更に関するメールが来たら、住所や名前が入っているか、URLは正しいかなどを確認するようにしてください。

どうしても問い合わせる必要があれば、メールからではなく、ブックマークなどから直接企業のサイトを訪問して問い合わせるようにしてください。

また、自社サイトやオンラインショップを運営している方は、自社を装ってフィッシング詐欺メールが送られてしまう可能性もあります。その際の対処方法をあらかじめ決めておくとよいと思います。

ネットショップを運営したり、自分のホームページを持っている方

ショッピングカートシステムやブログなど、企業が提供しているサービスを利用している方

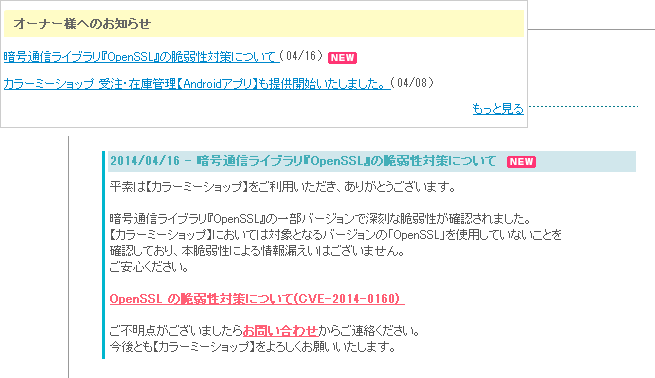

画像出典:カラーミーショップ

サイトのお知らせや管理画面などにOpenSSLに関する情報が出始めているようですので、確認してみてください。

- ショッピングカートシステムの場合オンラインショップのお知らせにSSLに関する情報を掲載した方がお客様が安心できると思います。

「OpenSSLのHeartbleedバグ(脆弱性・セキュリティ)に関する弊社の対応について」など、キーワードを入れながら分かりやすい表現をするとよいと思います。 - ブログの場合管理画面に入るためのログイン画面でSSLが使われている場合がありますので、サービス提供元の情報を確認した上で、必要があればログインパスワードを変更してください。

FTPなどを利用してホームページを更新している方

まず、契約しているサーバの対応状況をご確認ください。もし影響を受けた場合、念のためFTPパスワードの変更をした方がいいと思います。

また、ファイル転送に利用しているローカルソフトウェアもアップデートしてください。

- FFFTP1.98g1で対応済み、現在は1.98g2を配布中です。

■FFFTP SourceForge.JP

http://sourceforge.jp/projects/ffftp/

- WinSCPv5.5.3で対応

■“Heartbleed”問題への対策が施された「WinSCP」v5.5.3が公開 – 窓の杜

http://www.forest.impress.co.jp/docs/news/20140415_644361.html

企業のWeb担当の方・Webサイトを作っている方

「エンジニアじゃないから関係ない」わけではありません。社内メールやお客様のウェブサイトに至るまでフォローが必要です。

下記のどの場合でも、自社サイトでSSLを利用したお問い合わせフォームを設置している場合は、お知らせなどで社としての対応を出した方がお客様に安心して見てもらえると思います。

そこで、まずは確認と対応をしてください。

自社サイトやクライアントサイトを簡単にチェック

■Heartbleed Test

ここで安全だと分かっても安心しないでください。

FTPなどを利用してホームページを更新している方の部分をご確認いただき、ローカルのソフトウェアでアップデートが必要であればアップデートしてください。また、次の項目もチェックしてみてください。

レンタルサーバを利用している方

レンタルサーバのOSを確認してください。Microsoftが提供している製品であれば影響は受けません。

Microsoft製品以外でしたら種類を確認しましょう。

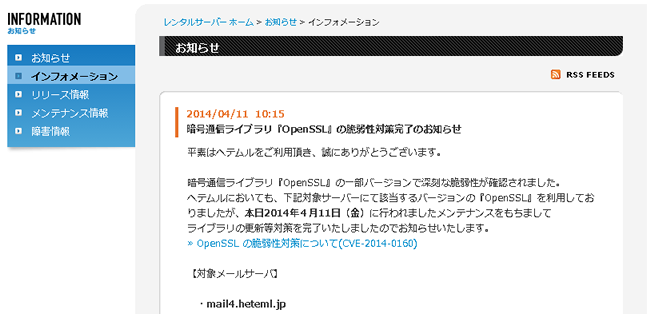

共用サーバの方

画像出典:ヘテムルサーバ

サーバ会社のお知らせを確認してください。サーバによっては、メールサーバにも影響が出ています。その場合、自社が利用しているサーバであれば、社員全員のメールパスワードを変更する必要があるかもしれません。メールを管理している部署に報告しましょう。クライアントサイトであれば、契約に沿って告知・対処をします。

お問い合わせフォームなどでSSLを導入している場合の対処は下記の通りです。

- SSL発行の際に利用した企業のお知らせを見る

- サイトを管理している会社があればその会社に問い合わせる

※共用サーバでのSSL発行は一般的にサーバを提供している企業が代行していることが多いです。

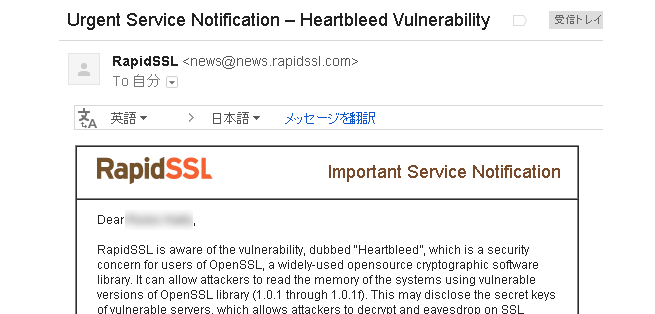

VPS・専用サーバの方

画像出典:RapidSSLのメール

下記のまとめページに大変詳しくまとまっています。

■CVE-2014-0160 OpenSSL Heartbleed 脆弱性まとめ – めもおきば

http://d.hatena.ne.jp/nekoruri/20140408/heartbleed

SSLを別途取得して手動インストールしている場合が多いのではないかと思います。その際は、SSLの発行元からのメールやお知らせを確認してください。

バグの影響があった場合の大まかな流れは以下の通りです。

- OpenSSLのアップデート■CVE-2014-0160 OpenSSL Heartbleed 脆弱性 について | 超高速 WordPress AMI 網元

http://ja.megumi-cloud.com/2014/04/09/cve-2014-0160-openssl-heartbleed/

- SSL証明書の再発行(CSRを再発行して申請)■SSLサーバ証明書FAQ:CSRの生成方法 | SSL・電子証明書ならグローバルサイン

https://jp.globalsign.com/support/ssl/list.php?cat=csr

- SSL証明書のインストール■SSLサーバ証明書FAQ:証明書のインストール方法 | SSL・電子証明書ならグローバルサイン

https://jp.globalsign.com/support/ssl/list.php?cat=install

- 最終確認■Heartbleed Test

https://filippo.io/Heartbleed/

- お客様・クライアントへの告知パスワードが必要なサイトの場合はお客様やクライアントへ連絡しましょう。

自社サーバを利用している方

上記のVPS・専用サーバの方に加えて、ルータやロードバランサなどのハードウェアにも影響が出る恐れがあります。ベンダの情報をご確認ください。

最後に

今回のバグの原因の背景として、オープンソースプロジェクトに携わる人材不足や資金不足が挙げられました。

■ハートブリード、原因は開発者のミス―「OpenSSL」は少数のボランティアに依存 – WSJ.com

http://jp.wsj.com/article/SB10001424052702303433504579501080000871574.html

WordPressやWikipediaをはじめ、無料サイトやオープンソースプロジェクトは有志の方々の熱意や好意・善意に依存していることも忘れずにいたいと改めて痛感しました。

いかがでしたか?対応が大変ではありますが、セキュリティに関する危機感を新たにできるチャンスかも知れません。是非ご自身のパスワードなどを今一度チェックしてみてください。

最後まで読んでくださってありがとうございました。

追記:OpenSSLのHeartbleedに引き続き、4月15日にはDNSの欠陥が発見されました。

■インターネットの根幹「DNS」に根本的欠陥が見つかる BLOGOS

http://blogos.com/article/84563/

こちらに関しては対策が難しく、フィッシングメールや怪しいリンクに気をつける以外に方法がなさそうです。

LIGはWebサイト制作を支援しています。ご興味のある方は事業ぺージをぜひご覧ください。