LIGのくま(@makaibito)です。

LIGではシステム開発部門のマネージャーをしていますが、コンペに参加しているとここ1年のセキュリティレベルの高まりを感じます。

昨年2021年前半に大型自社サービスの個人情報漏洩事故が数件発生したことで、これまで比較的形式的に実施されていた「セキュリティチェックシート」への風当たりが強くなってきました。

今回はセキュリティ要件とその対策としてのCloudOneについてお話しします。

目次

要求されがちなセキュリティチェックシート

大手企業様から要求されるものとして、セキュリティチェックシートというものがあります。セキュリティチェックシートとは、主に個人情報の取り扱い状況や、セキュリティの脅威からの保護対策について記入するものになります。

代表的な項目をピックアップしていきます。

ウィルスチェック

コンピュータウィルスの感染に備え、ウィルス対策ソフトを入れているかというものです。

Linuxの場合であればWindowsと比べるとコンピュータウィルス感染リスクは少ないですが、セキュリティ要件が厳しい案件では導入が必須となっており、ウィルススキャンについても定期実行ではなくリアルタイム実行が求められます。

ファイアウォール

サーバが実施する通信のうち、許可・拒否を管理するものになります。iptablesやサードパーティのファイアウォールで管理をするものが一般的です。

AWSの場合はセキュリティグループをファイアウォールとして挙げることもできますが、通信ができずにデバッグの過程でMySQLが全公開になっているシステムも過去には見たことがありますので注意が必要です。

IDS/IPS

IDS(Intrusion Detection System)は不正な侵入を検知するシステムです。あくまでも検知なため、異常に対するアラートは発しますが攻撃を止めることはしません。これに対し、防御まで実施するものをIPS(Intrusion Prevention System)と呼びます。

変更監視

サービス、プロセス、ファイルなどに変更があった場合、ログに残します。これにより攻撃や侵入を受けて予期しない変更が起きた場合に検知することができます。

TrendMicro Cloud One(旧 DeepSecurity)Workload Securityによる解決

色々とセキュリティ要件がある中、個別のソリューションを組み合わせると費用についても結構なものになってしまいます。

そこで出てくるのがTrendMicro Cloud Oneです。旧名称はTrend Micro DeepSecurity as a Serviceだったのですが、2020年にCloud Oneに変更となりました。まだCloud Oneになって月日が経っていないため、使いこなすうえで何かを検索する際は「DeepSecurity」もキーワードに加えると良いシチュエーションがありそうです。

Cloud Oneにも色々な種類がありますが、WorkloadSecurityだけで下記の機能がありますので、先に紹介した内容であれば満たすことができます。

- 不正プログラム対策(ウィルスチェック)

- Webレピュテーション

- ファイヤウォール

- IPS/IDS

- アプリケーションコントロール

- 変更監視

- セキュリティログ

- XDR(複数のレイヤーに跨っての検知と対応)

AWS環境下でのTrendMicro Cloud One Workload Securityの利用

サポートとして日本語を希望される場合は各社MSPの提供するものを導入する必要がありますが、そうでない場合(例えばAWSの場合)、Marketplaceにて「Trend Micro Cloud One」を検索し、subscribeすることで導入を始めることができます。

金額についてもvCPU数で決定され、2vCPUの場合は1時間あたり$0.03/unitで利用することができます。監視対象が少なく、またアクセス数が少ないサーバであればt2.mediumでも問題ありませんが、t系インスタンスの場合はCPUCreditUsageも含めて注意しながらプランニングをする必要があるでしょう。

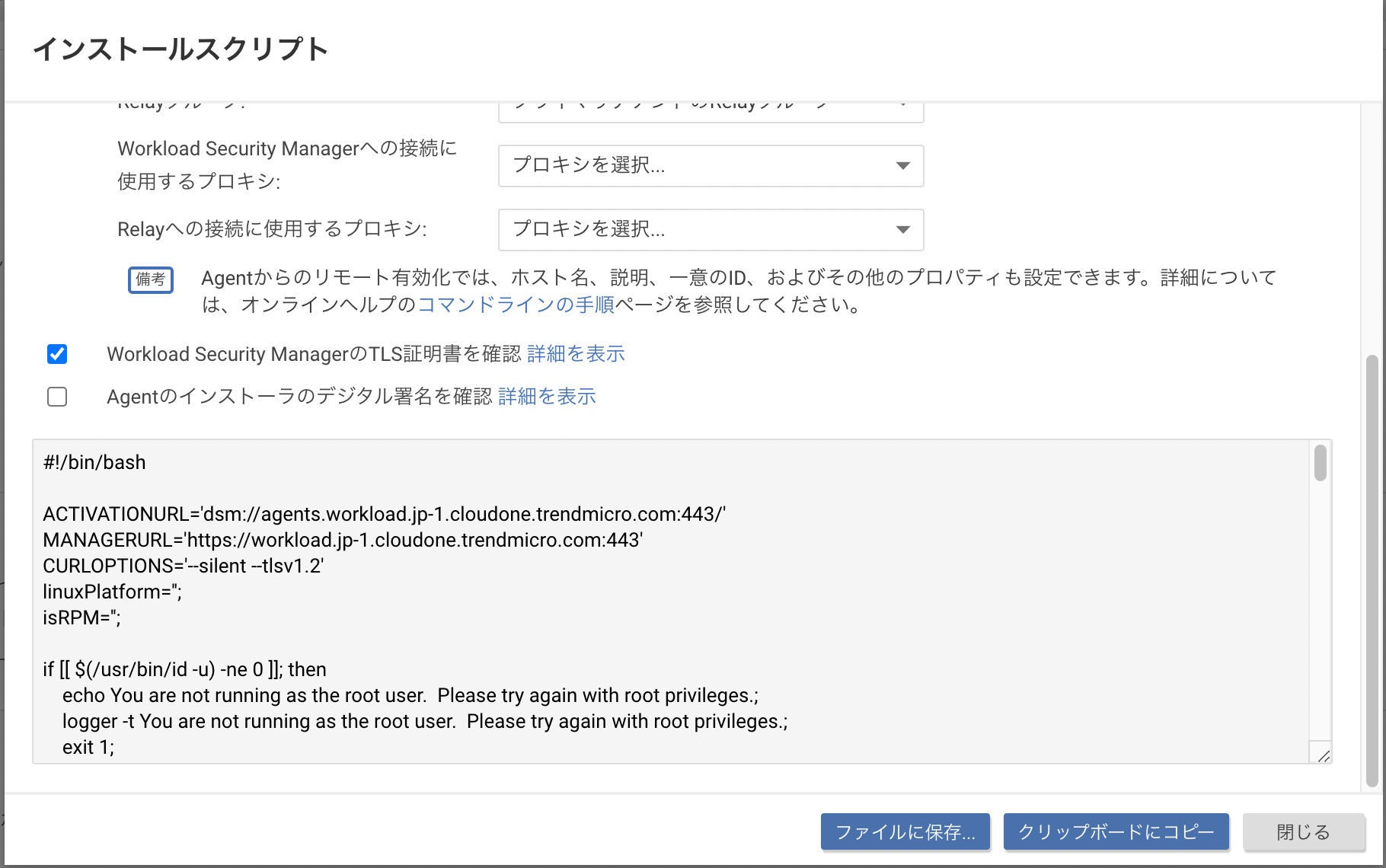

AWSアカウントとCloud Oneを連携した後、サポート情報から「インストールスクリプト」を選択するとWorkload Securityを有効化するためのシェルスクリプトが表示されます。

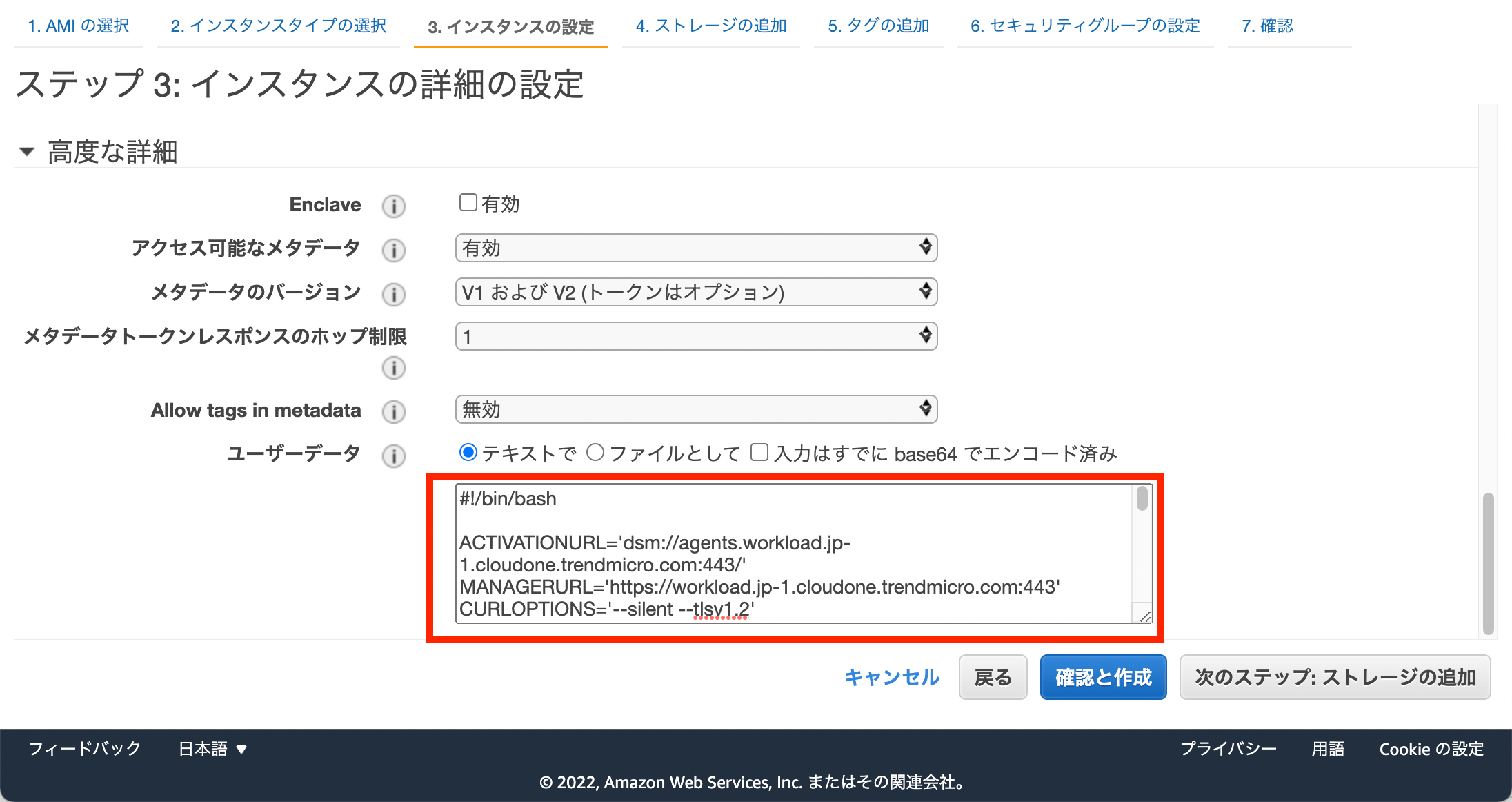

AWSコンソールからEC2をセットアップする際、「インスタンスの詳細の設定」内の「ユーザーデータ」に当該シェルスクリプトを貼り付け、インスタンスを新規起動します。そうするとこの貼り付けたシェルスクリプトが実行され、Cloud One上に当該EC2が保護対象として表示されます。

その後、上記セキュリティ項目について設定・有効化することで監視が始まります。何か問題があった場合はメール通知をすることもできます。

Cloud Oneを使ってみて

AWS CloudFrontを併用することで主だったセキュリティチェックシートの質問項目を満たすことができます。ここにCloudFrontとWAFを加えることでインフラ面の質問項目は概ねカバーすることができます。

弊社DX事業本部テクノロジー部でも導入実績はございますので、セキュリティチェックシートにお悩みの方は是非ご相談ください。

LIGのシステム開発を覗いてみる